Seguridad en la cadena de suministro

Septiembre 2021

Ricardo Peña Palomar

Director en MNEMO

Seguridad en la cadena de suministro

Parece indudable que los proveedores y nuestros socios están redefiniendo la forma en la que operan las organizaciones en la nueva era digital. Ahorro de costes, menor time-to-market o competitividad están entre las principales razones por las que las organizaciones deciden, cada vez más, utilizar los servicios de terceros; cientos o, en no pocos casos, miles de proveedores.

Los proveedores son esenciales para el crecimiento y sostenibilidad de todo negocio. Sin embargo, conviene comprender que estos proveedores pueden introducir nuevos riesgos no deseados, riesgos desconocidos, y que la gestión de estos supondrá un sobrecoste y un esfuerzo adicional para algunas funciones y áreas dentro de la organización.

Hace muchos años que entramos en la era post-perímetro, donde la estrategia fundamental de protección y defensa no se basa exclusivamente en zonas y perímetros; aunque hoy no toca hablar de los modelos Zero Trust. De hecho, el modelo de protección del perímetro, actualmente no solo es ineficaz, sino que es inviable, ya que no somos capaces de adivinar donde está nuestro perímetro, y en esto nuestros proveedores tienen mucho tienen que ver.

Contexto y actualidad

Además del sonado incidente provocado por el fabricante de software SolarWinds en diciembre del 2020 y del más reciente provocado por Kaseya en Julio del 2021, hay más, muchos más. Durante los últimos meses, entidades de la talla de Mercedes, Morgan Stanley, numerosas aerolíneas miembros de Star Alliance o el mismo Gobierno de los EEUU los sufrieron.

Recientemente, ENISA ha alertado del incremento de ataques a través de proveedores de software, estimando que durante 2021 serán 4 veces superiores en número a los observados en 2020; y cada vez más sofisticados, lo que dificultará su detección temprana.

Sea como fuere, estos ejemplos solo son la punta de iceberg. Te invito a visitar alguno de los recursos disponibles en Internet, como por ejemplo este histórico de incidentes provocados por terceros y donde se puede apreciar que buen parte es provocado por los proveedores de software y las causas más comunes tienen que ver con activos cloud vulnerables, ramsonware y APTs.

En realidad, no siempre es necesario un ataque tan sofisticado como el de SolarWinds. Con relativa frecuencia observamos que el compromiso de una cuenta de correo electrónico de una persona empleada por el proveedor permite acceder a información sensible o a los sistemas de la organización.

Cualquier estudio al que podemos tener acceso muestra cifras desalentadoras. Sirva como ejemplo un informe del centro de estudios independiente Opinion Matters: durante el último año, 4 de cada 5 compañías ha sufrido un incidente de seguridad provocado por vulnerabilidades en alguno de sus proveedores.

A la luz de estos datos, parece bastante claro. ¿Por qué atacar directamente a tu objetivo si puedes hacerlo a través de sus proveedores? Aunque solo sea por probabilidad, existen muchas más puertas, ventanas, trampillas, garajes … por los que intentar colarse. No cabe duda que a esta conclusión llegaron antes “los malos”.

Definición e indicadores de necesidad

First things first. Gestión de riesgos de terceros, riesgos en la cadena de suministro, o en inglés, third party risk management y vendor risk management. Todas ellas hacen referencia a la Función necesaria para toda organización que tenga una dependencia con sus proveedores para realizar sus actividades de negocio y que, por tanto, debe gestionar sus riesgos.

Más allá de la dependencia con los terceros, y por si no estuviera clara la necesidad de poner foco en la gestión de riesgos de estos, podemos analizar diferentes indicadores que nos aportarán información y justificación para priorizar esta cuestión, por ejemplo:

- Gran dispersión en el nivel de madurez de los proveedores

- Nuestros proveedores a su vez dependen de otros proveedores

- Aumento del número de accesos a nuestra información por parte de los proveedores

Si a pesar de todo ello, la necesidad no aparece en la agenda de los responsables de riesgos de la organización, el planteamiento debería ser de asumir el riesgo … y cruzar los dedos.

Ubicación en la organización

En muchas organizaciones, la responsabilidad suele recaer en las áreas de cumplimiento o legal. En algunos casos, la función suele estar ubicada en las áreas de compras o auditoría. Otros han decido organizar la función en torno a una Oficina de Gestión de Riesgos de Terceros. En realidad, depende mucho de cada organización, su tamaño, sector de actividad o idiosincrasia.

Para que la función funcione, cabe preguntarse si, atendiendo a la cultura corporativa, el área responsable es adecuada, si las personas involucradas tienen las capacidades y experiencia necesarias, si como cualquier otra función de gestión de riesgos puede realizar su cometido en ausencia de conflicto de interés, si se cuenta con los mecanismos de reporte necesarios para elevar los riesgos tan pronto estos sean detectados, y otras muchas cuestiones organizativas.

Enfoque

Podemos imaginar que en la mayoría de los casos será imposible aplicar una estrategia única. Tradicionalmente los esfuerzos se han centrado en la identificación de riesgos de manera previa al establecimiento de la relación con el proveedor, utilizando cuestionarios (método declarativo) o incluso mediante la práctica de una due diligence. Generalmente y para los proveedores más críticos, estas evaluaciones iniciales se han actualizado en las sucesivas revisiones planificadas, anualmente en el mejor de los casos. Esta postura es fundamentalmente reactiva. La monitorización de los riesgos debería ser continua, de la misma forma que se realiza de manera proactiva en otros procesos críticos de la organización.

En numerosas organizaciones, a pesar de que la función de compras y aprovisionamiento esté centralizada, la manera de funcionar se asemeja al trabajo en silos y la coordinación entre funciones e incluso territorios se torna aún más necesaria y determinante.

La función de gestión de riesgos de terceros debería considerar todos los aspectos fundamentales de todo marco de gestión y del ciclo de vida de los riesgos. Conviene recordar que nos enfrentamos a un entorno cuyos cambios no controlamos, ya que no tenemos visibilidad ni control sobre la actividad de nuestros proveedores. En este sentido, podría ser de gran ayuda tomar una postura activa y combinar diferentes fuentes de información. Tener acceso a eventos pasados, nuestros, sectoriales o globales debería ayudar a identificar aquellos riesgos y condiciones bajo las que se han producido incidentes de ciberseguridad con proveedores, y a priorizar aquellos controles clave que deberían estar bajo supervisión continua. La prospectiva e inteligencia, en este caso también, puede ser de gran ayuda. De igual forma, en la actualidad existe un mercado relativamente maduro de soluciones y proveedores de servicios de scoring, rating e información sobre vulnerabilidades de terceros que se deberían considerar.

Los cambios no controlados podrían introducir nuevos riesgos (no controlados). Para los proveedores y socios de alto riesgo, se debería ir un paso más allá y definir nuevos indicadores o monitorizar los existentes en relación al negocio, operaciones o el rendimiento de los procesos, con el objetivo de disparar la necesidad de monitorización o identificar cualquier otra situación precursora de un potencial incidente.

Impacto

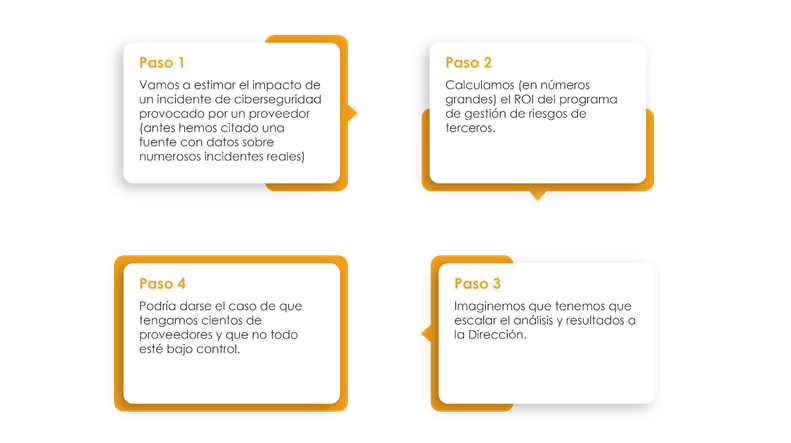

Hagamos el siguiente ejercicio:

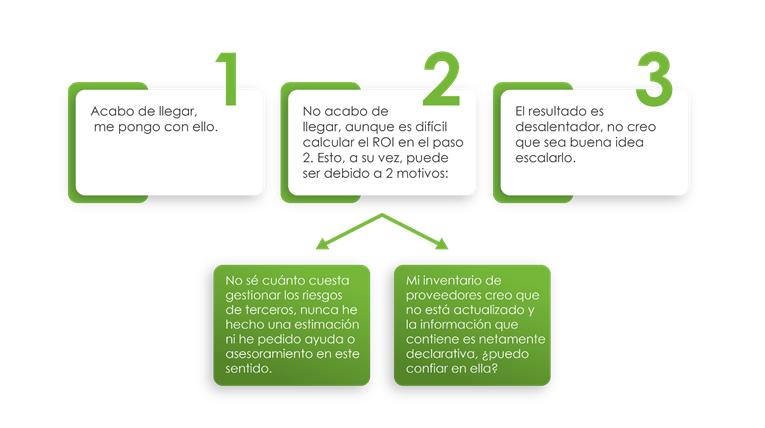

En este escenario, podríamos llegar a alguna de estas 3 conclusiones:

En cualquier caso, parece un claro ejemplo de que hay que ponerse manos a la obra. Enhorabuena para aquellos que no se vean reflejados en esta situación.

En MNEMO llevamos desde 2009 prestando servicios de gestión de riesgos de terceros para diferentes organizaciones y entidades relevantes tanto en España como internacionalmente. Si necesitas más información, por favor ponte en contacto con marketing@mnemo.com

MNEMO, miembro GOLD de la Red Nacional de SOC del Centro Criptológico Nacional

MNEMO, compañía especializada en ciberseguridad, se ha integrado en la Red Nacional de SOC del Centro Criptológico Nacional como miembro Gold.

MNEMO se convierte en la primera compañía de ciberseguridad en ser Premier Partner de KNOWBE4 en España

MNEMO ha alcanzado la categoria de “Premier Partner” de KNOWBE4 en España como parte de su estrategia para convertirse en un partner de referencia en servicios gestionados de formación y concienciación en ciberseguridad.

MNEMO Innovate alcanza la certificación Gold Partner de Trend Micro en España

INNOVATE ha alcanzado en España la certificación “Gold Partner” de Trend Micro. Ayudará a sus clientes en la protección de sus entornos de cloud híbrida.